Heutzutage verschlüsseln Hacker nicht mehr nur Ihre Daten und fordern ein Lösegeld für deren Rückgabe. Sie gehen mit neuen Taktiken wie Double Extortion (zu deutsch „doppelte Erpressung“) noch einen Schritt weiter. Bei einem Angriff mit Double Extortion drohen Cyberkriminelle damit, Daten im Dark Web zu veröffentlichen und zu verkaufen. Diese Praxis hat sich inzwischen zu einer Triple und Multi Extortion entwickelt, da Ransomware-Banden neue Wege suchen, um ihre Opfer unter Druck zu setzen.

Lesen Sie weiter, um zu erfahren, wie Double, Triple, and Multiple Extortion Angriffe funktionieren und was Sie tun können, um Ihr Unternehmen davor zu schützen, die nächste Schlagzeile zu werden.

Was ist Double Extortion Ransomware?

Bei Double Extortion handelt es sich um eine Cyberangriffsstrategie, bei der Hacker die Daten stehlen und damit drohen, sie zu veröffentlichen. Diese Taktik erhöht den Druck auf die Opfer, das Lösegeld zu zahlen, da sie mit dem Verlust von Daten und dem potenziellen Schaden durch die Offenlegung sensibler Informationen rechnen müssen.

Beispiel einer Double Extortion Ransomware Attack

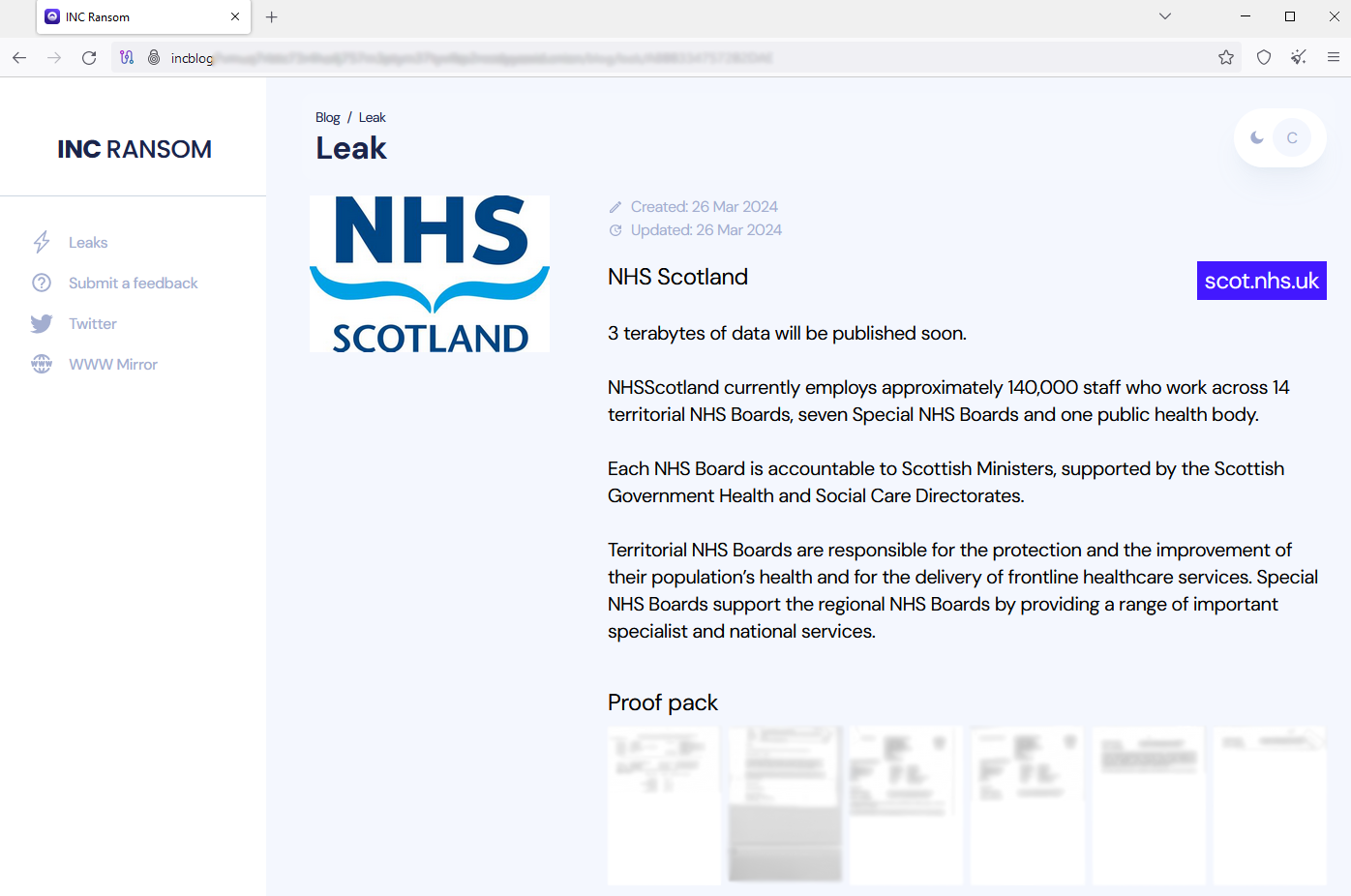

NHS Scotland

Eine Ransomware-Gruppe hackte den National Health Service in Scotland, UK, und drohte mit der Veröffentlichung von drei Terabyte an Daten.

Die Cyberkriminellen veröffentlichten ein „Beweispaket“ mit vertraulichen Informationen auf ihrer Darknet-Seite, um den NHS zur Zahlung des Lösegelds zu bewegen. Da der Gesundheitsdienstleister Zugang zu höchst vertraulichen Patientendaten hat, ist dies eine wirksame Taktik, um ihn zur Zahlung zu zwingen.

Quelle: INC Ransom extortion page (BleepingComputer)

Was ist Triple Extortion Ransomware?

Bei der Triple Extortion gehen die Angreifer noch einen Schritt weiter als bei einem Double Extortion Angriff.

Die Hacker verschlüsseln die Daten des Opfers und drohen damit, sie preiszugeben, wie bei einem Double Extortion Angriff. Dann starten sie möglicherweise auch einen DDoS-Angriff (Distributed Denial of Service), damit das Unternehmen nicht auf seine IT-Systeme zugreifen oder diese nutzen kann.

Diese Vorgehensweise erhöht den Druck auf die Opfer, den Lösegeldforderungen nachzukommen, da nicht nur der Datenschutz, sondern auch die Betriebskapazität und der öffentliche Ruf des Unternehmens bedroht werden.

Beispiel einer Triple Extortion Attack

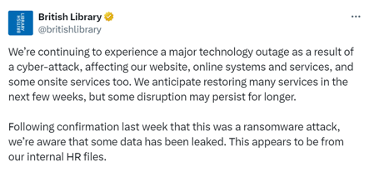

British Library

Die britische Nationalbibliothek wurde im Oktober 2023 von einem massiven Ransomware-Angriff heimgesucht. Nachdem sie sich geweigert hatte, das Lösegeld in Höhe von 600.000 Pfund zu zahlen, drohten die Hacker, die gestohlenen Daten zu versteigern, wobei das Startgebot 20 Bitcoins betrug. Am Ende waren fast 500.000 Dateien geleakt. Darüber hinaus erlitt die Bibliothek einen großen Ausfall und war monatelang offline.

Quelle: British Library X Account

Multi Extortion Ransomware

In einigen Fällen führen die Angreifer eine vierte Ebene ein. Dabei wird nicht nur das primäre Unternehmen ins Visier genommen, sondern auch seine Partner, wie Kunden, Lieferanten oder Partner, von denen ebenfalls Lösegeld gefordert wird.

Diese Taktik nutzt die Verflechtung von Unternehmensökosystemen aus, indem sie die Gefahr einer sekundären Viktimisierung nutzt, um noch mehr Druck auszuüben.

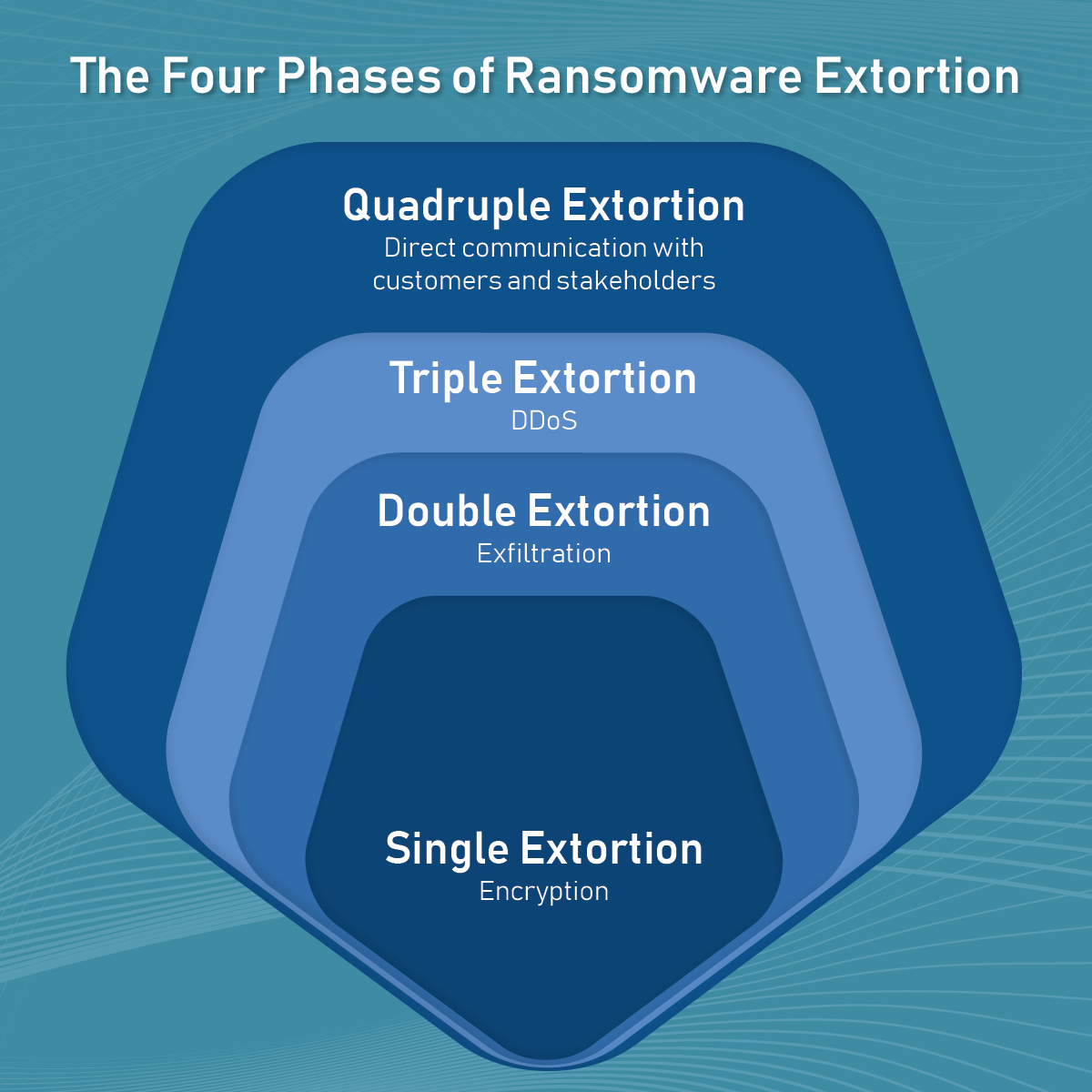

Die verschiedenen Phasen von Ransomware Extortion

Ransomware-Hacker brachen im Jahr 2023 Rekorde und nahmen ihren Opfern über 1 Milliarde Dollar ab. Sie nutzen und kombinieren zunehmend verschiedene Erpressungstechniken, um Unternehmen zur Zahlung zu bewegen.

So könnte ein multi-layered Angriff ablaufen:

Single Extortion: Sie stellen fest, dass Ihre Daten verschlüsselt worden sind. Die Hacker schicken Ihnen eine Nachricht, in der sie Ihnen anbieten, einen Entschlüsselungscode zu verkaufen, um Ihre Daten wiederherzustellen.

Double Extortion: Sie weigern sich, das Lösegeld zu zahlen, woraufhin die Hacker damit drohen, Ihre Daten im Dark Web zu verkaufen.

Triple Extortion: Sie zahlen immer noch nicht? Die Hacker beschließen, Ihre Website mit einem DDoS-Angriff anzugreifen, um Ihren Online-Betrieb zu verlangsamen oder zu stoppen.

Quadruple Extortion and more: Die Hacker drohen damit, Ihren Kunden, Lieferanten und anderen Partnern von der Sicherheitsverletzung zu erzählen. Möglicherweise drohen sie sogar damit, auch von ihnen Lösegeld zu fordern.

Durch die Kombination von Erpressungstechniken können Ransomware-Kriminelle ihren Einfluss und Gewinn maximieren. Jede Ebene erhöht den Druck auf das Opfer um eine weitere Dimension.

Diese kombinierte Strategie hat einen weiteren Vorteil für die Cyberkriminellen: Der Angriff lässt sich nicht mit Backups und Entschlüsselungstools lösen. Die Wiederherstellung Ihrer Daten ist eine Sache, aber die Auswirkungen eines Leaks können verheerend sein.

Wie Sie sich gegen Double Extortion Ransomware Attacken schützen

Angesichts der zunehmenden Verbreitung von Double Extortion Ransomware Attacken ist klar, dass Unternehmen ihre Abwehrmaßnahmen verbessern müssen. Herkömmliche Sicherheitsmaßnahmen wie Backups werden Cyberkriminelle nicht davon abhalten, Ihre vertraulichen Daten zu verkaufen. Im Folgenden finden Sie einige wichtige Best Practices, die Ihnen helfen, Ihr Unternehmen vor diesen sich entwickelnden Bedrohungen zu schützen:

- Förderung des Bewusstseins für Cybersicherheit und Schulungen

Das menschliche Element ist oft das schwächste Glied in der Cybersicherheit. Regelmäßige Schulungen Ihrer Mitarbeiter über das Erkennen von Phishing-Versuchen, sichere Passwortpraktiken und die Gefahren bei der Weitergabe vertraulicher Informationen im Internet sind von entscheidender Bedeutung.

- Sorgen Sie für rechtzeitige Software-Updates und Patch-Management

Hacker nutzen Schwachstellen in veralteter Software aus, um ihre Angriffe zu starten. Die Aufrechterhaltung einer aktuellen IT-Umgebung durch regelmäßige Software-Updates und das zeitnahe Einspielen von Sicherheits-Patches ist der Schlüssel zur Unterbindung dieser Angriffspunkte.

- Einführung eines Zero-Trust-Sicherheitsrahmens

Das Zero-Trust-Modell beruht auf dem Grundsatz „Niemals vertrauen, immer prüfen“. Vertrauen Sie nicht automatisch jeder Zugriffsanfrage, auch wenn sie aus Ihrem Netzwerk kommt. Überprüfen Sie jede Anfrage, um die Angriffsfläche zu minimieren und sensible Daten zu schützen.

- Erstellen Sie einen Incident Response Plan

Ein klarer, umsetzbarer Incident Response Plan stellt sicher, dass Sie im Falle eines Angriffs schnell und effektiv handeln können. Dieser Plan sollte Schritte zur Isolierung der Bedrohung, zur Kommunikation mit allen Beteiligten und zur Wiederherstellung der Systeme bei minimaler Betriebsunterbrechung enthalten.

- Schützen Sie Ihr Unternehmen mit ProLion

CryptoSpike von ProLion überwacht Ihr Netzwerk auf Anzeichen von verdächtigem Verhalten und blockiert Angriffe sofort. Durch die Erkennung und Verhinderung von Ransomware-Angriffen in Echtzeit auf der Speicherebene bietet ProLion Unternehmen eine letzte Verteidigungslinie.

ProLion: Ihre Verteidigung gegen Multi Extortion Ransomware

Da sich Ransomware-Angriffe von Double zu Triple und sogar Multi Extortion Szenarien entwickeln, ist die Stärkung Ihrer Cyber-Verteidigung entscheidend. Warten Sie nicht darauf, ein Ziel zu werden. Wenden Sie sich noch heute an einen Cybersecurity-Experten von ProLion oder laden Sie unser kostenloses Whitepaper herunter, um mehr über die effektivsten Strategien zum Schutz vor Ransomware zu erfahren.